Onex ecstore与b2b2c中挂马(2.php)文件处理

今天是愚人节,但是我们写的是真实的文章呢

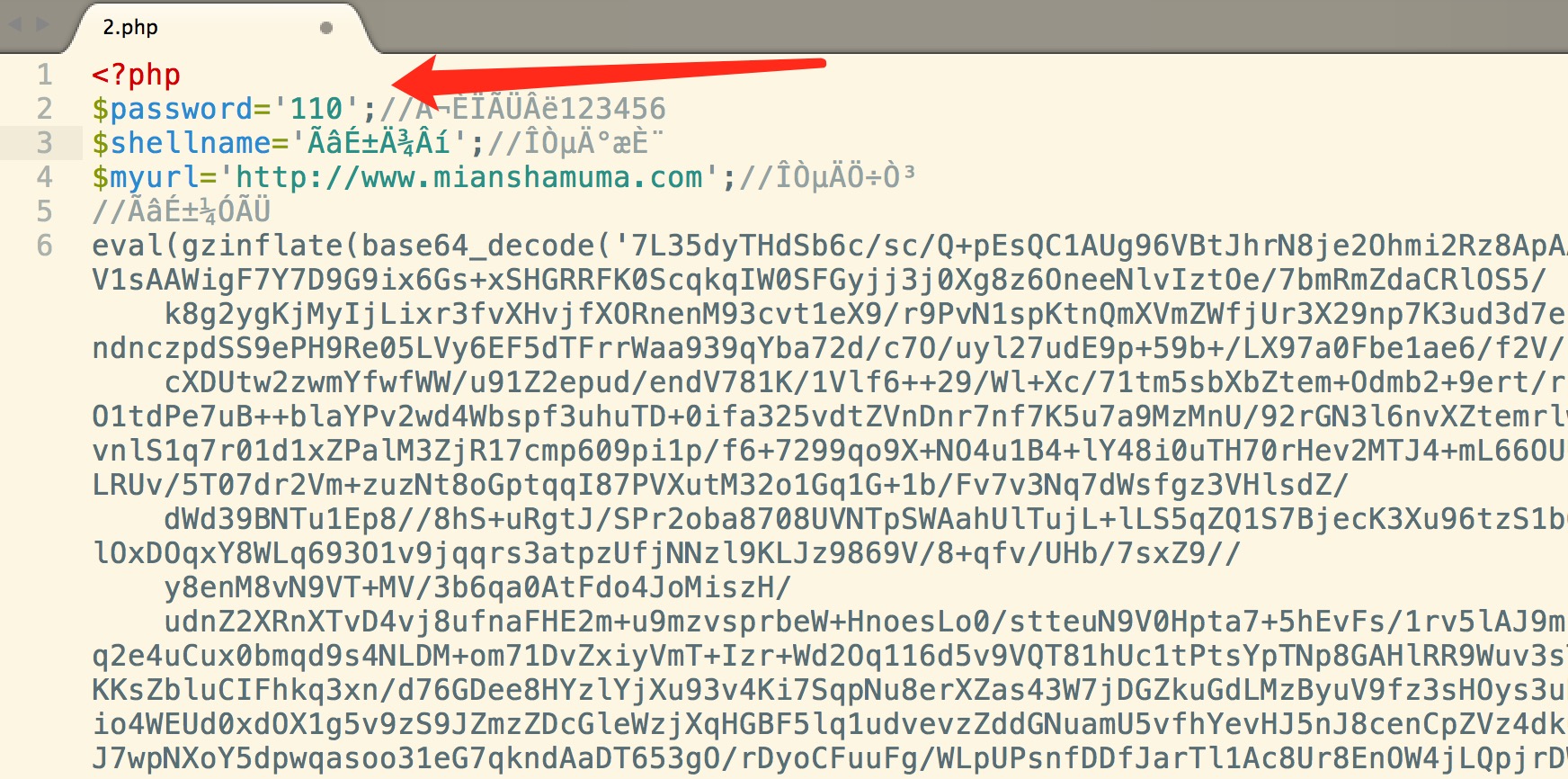

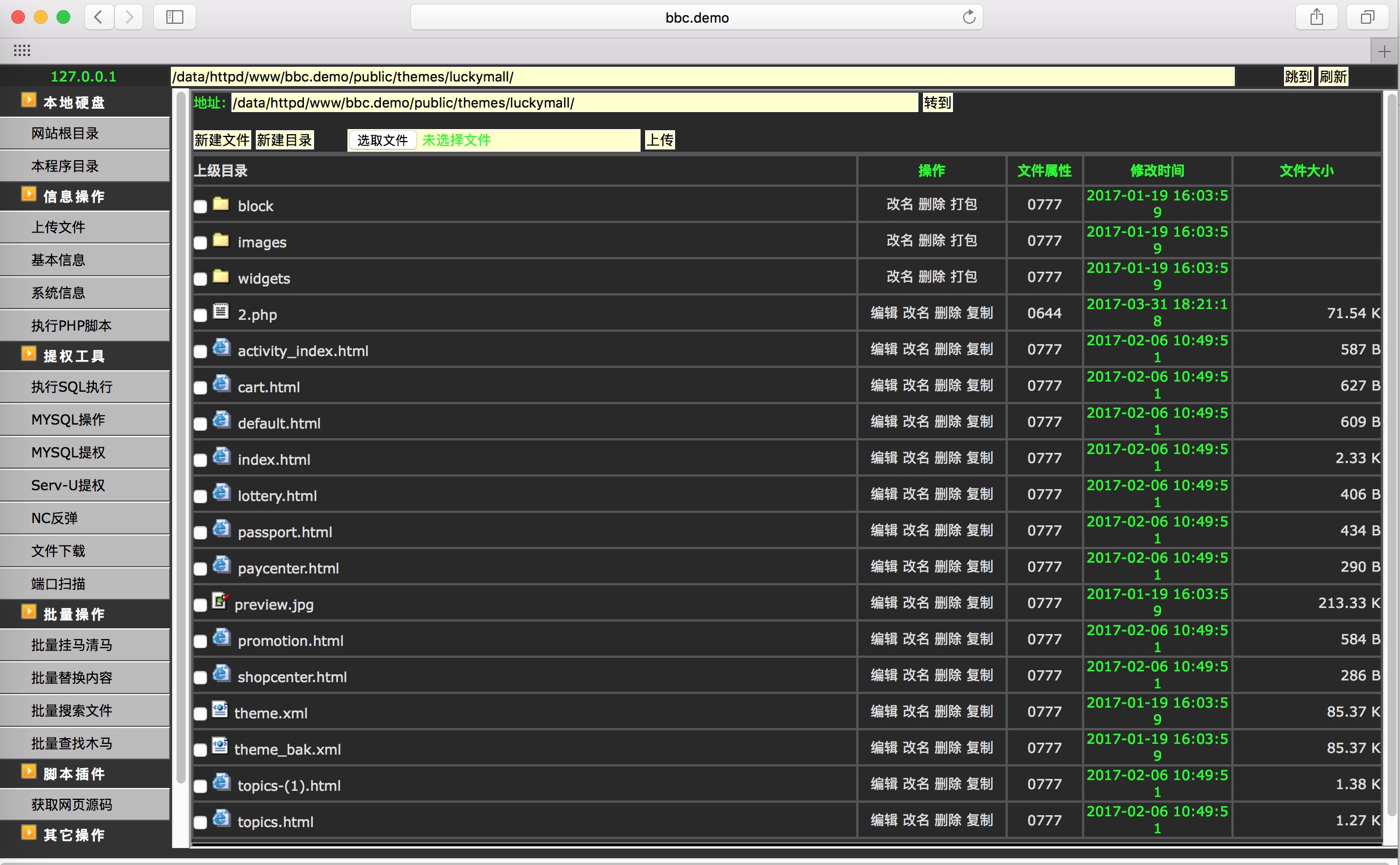

最近阿里云检测出我的测试站点上面多出来一个2.php木马文件,如下图

抱着好奇的心态我把这个木马文件放到了我的本地,然后访问这个路径

卧槽尼玛啊,还要密码。。。接着我们去查看了这个文件

除了密码应该都是加密的,密码竟然是110(开个玩笑,这个密码被我换掉了)

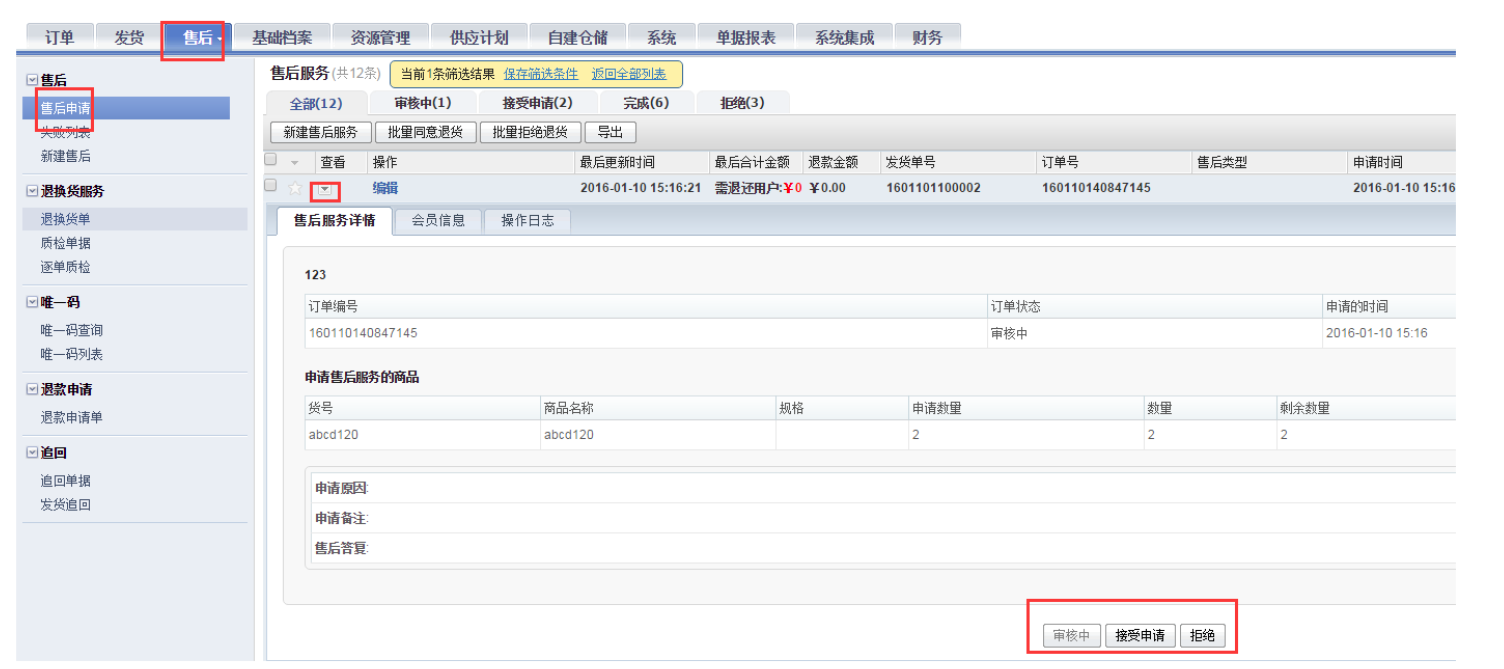

接着我们输入密码110就进入了这个页面,心里一惊,卧槽好牛逼啊

上能打包下能下载,中间还能上传文件,功能如下图

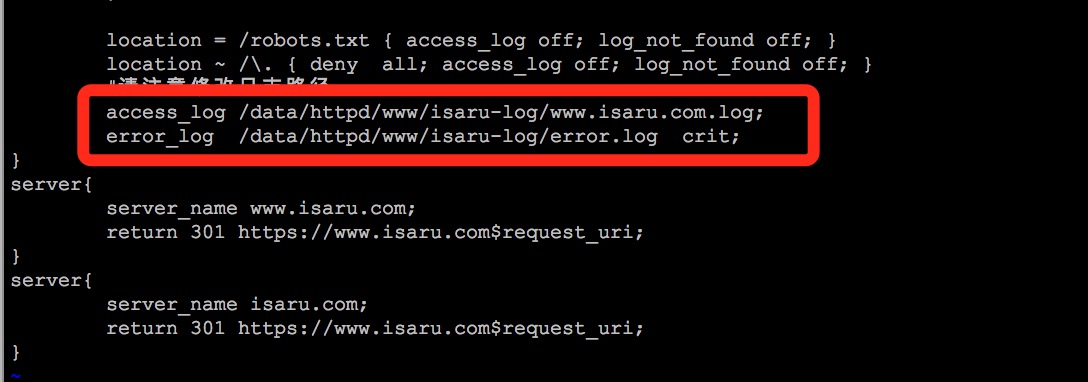

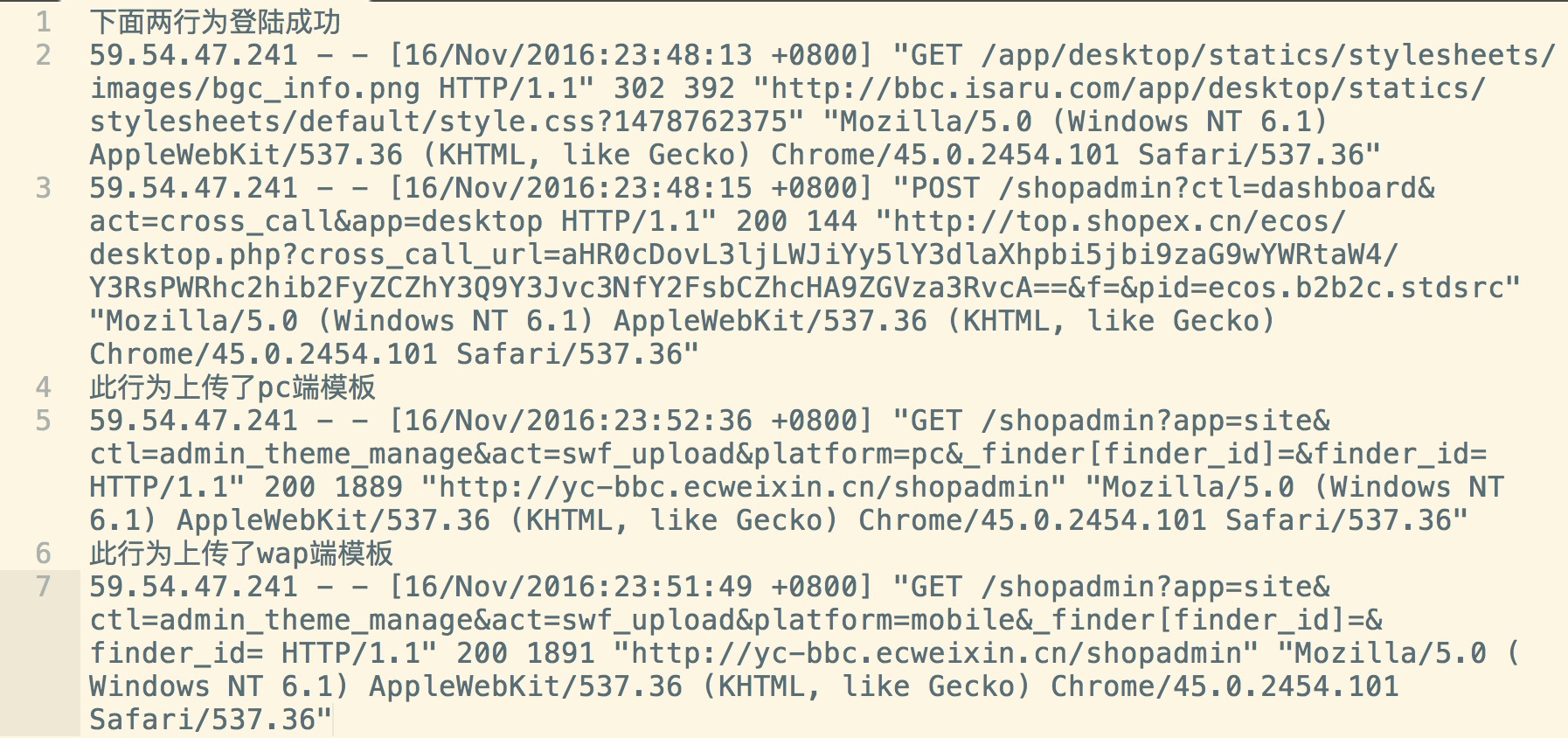

下面问题来了他是怎么上传上去的呢,于是乎我们查看了nginx日志发现这个ip(59.54.47.241)进行了如下操作

其实很简单,由于我的密码太简单,后台地址也没有修改,所以这个人登陆成功了,然后这个人把自己本地的模板导出然后再上传到我的网站上面(他本地的模板里面已经含有了2.php文件)

对于如上的问题,我提供了如下几种解决方案

1.删除上传模板入口(pc端与wap端)文件很好找,自行删除吧

2.在上传模板这里加一个密码验证,如果嫌麻烦还是直接删除吧

2.修改后台地址,方法如文章:https://jinjiajin.cn/781.html

3.后台密码复杂化